Hilbert Tower

Vortrag über aktuelle Cyber Security Risiken und Vorfälle aus der Sicht eines IT Unternehmens in Worms.

"Komplexe Systeme lassen sich schwer - oder gar nicht - beherrschen." - Wau Holland, CCC

Über mich

Damit Sie mich vor unserer Reise etwas kennenlernen:

Mein in Name ist Michael Wegener

Mein in Name ist Michael Wegener - verheiratet

- 10 Generation Z Nachfolger

Noch können Sie gehen.Diese Webseite verlassen.

Init

- 4 Bit TMS 1600 CPU mit 35.000 Transistoren, 500kHz Takt

- Designed in Viernheim/West Germany - No backdoors.

Grundschule

- 1986 Commodore 64

- mit Basic von Microsoft - damals kein Abo, keine Cloud

Sabbatical

1 Jahr mit Boulder Dash & Hacker II verbracht

Gymnasium

- 5. Klassenstufe in Alzey

-

- Rollenspiel-Gruppe

- Computerlabor, Mailboxen

- Erstes Netzwerk von Gleichgesinnten

- Mit 16 Computerservices, Novell Netzwerk und Fibu bei einem Rechtsanwalt

- Aushilfe bei Computerspieleverleih in Worms

- Für alles Zeit, ausser für die Schule

- Vorwurf der Computersabotage/Manipulation

- auf eigenen Wunsch Schule verlassen

CHW ab 1993

- Computer Hilfsdienst Wegener !Computerhilfswerk Wegener.

- Startup im Wohnzimmer (wärmer als eine Garage)

- Montage von PC Systemen

- 1994 E-Mail 100774.432@compuserve.com angelegt

CHW ab 1997

- Umzug in die Friedrich-Ebert-Str. 34

- chw-computer.net mit Webshop geht online

- 1999 Telekom DSL Standleitung für 1200 D-Mark/Monat

- 4 Mitarbeiter

CHW ab 2000

- Y2K-Bug stellt sich für uns als Sturm im Wasserglas heraus

-

- form follows function (bin farbenblind)

- Erste Erfahrungen mit online Betrug und Hackversuchen

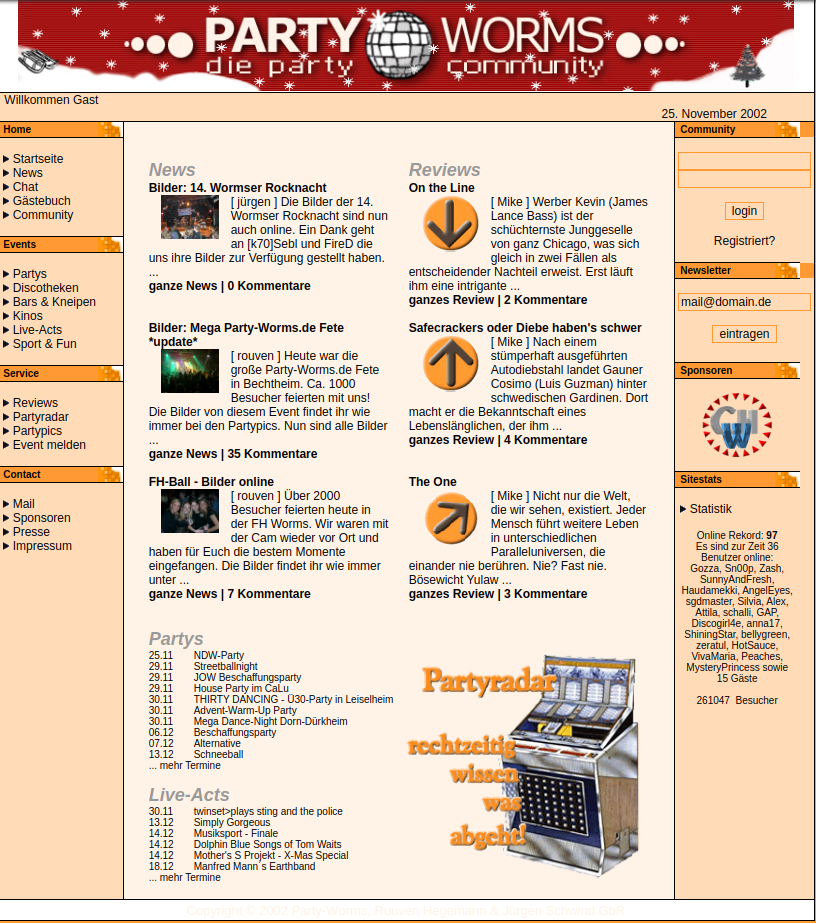

Party-Worms 2002

- Jürgen erzählt mir von einem Projekt

- CHW wird Sponsor und bringt den Schuhladen (form follows function) mit

- So muss sich der Launch von The Facebook für Zuck in 2004 angefühlt haben.

Party-Worms 2003

- Wer wissen will was abgeht, ist dort.

- Warum das wichtig ist?

- Interessante Logs

- Umgang mit privaten Informationen

- Löschanforderungen

- Nickpages

- Es gibt kaum Datenschutzanforderungen im digitalen Neuland von 2003

Fast Forward 2004 - 2007

- Intensive Zusammenarbeit mit der satware AG als Technologiedienstleister

- Programmierung einer umfangreichen Social E-Commerce Software

- Integrierte Amazon Anbindung

- Integriertes Forum

- Integrierter Blog

- Hackerangriffe und Forenspam nehmen massiv zu

- Viren auf privaten PCs haben immer mehr Zugangsdaten im Visir

CHW x satware AG 2011

- Meilenstein: CHW Computersysteme wird in die satware AG fusioniert.

- Wir sind jetzt Legion, wir sind viele.

- Naja, genau genommen sind wir ein Team von 18 Menschen

satware AG 2012 - 2015

- Sorgen vor Hackerangriffe nehmen zu

- Externe Webseiten werden automatisiert angegriffen

- Hoster werden angegriffen

- Virenbeseitigung auf privaten PCs erreicht Höchststand

- Beseitigung ohne Neuinstallation nicht mehr möglich

- Schaden hält sich in Grenzen

Fast forward 10.10.2022

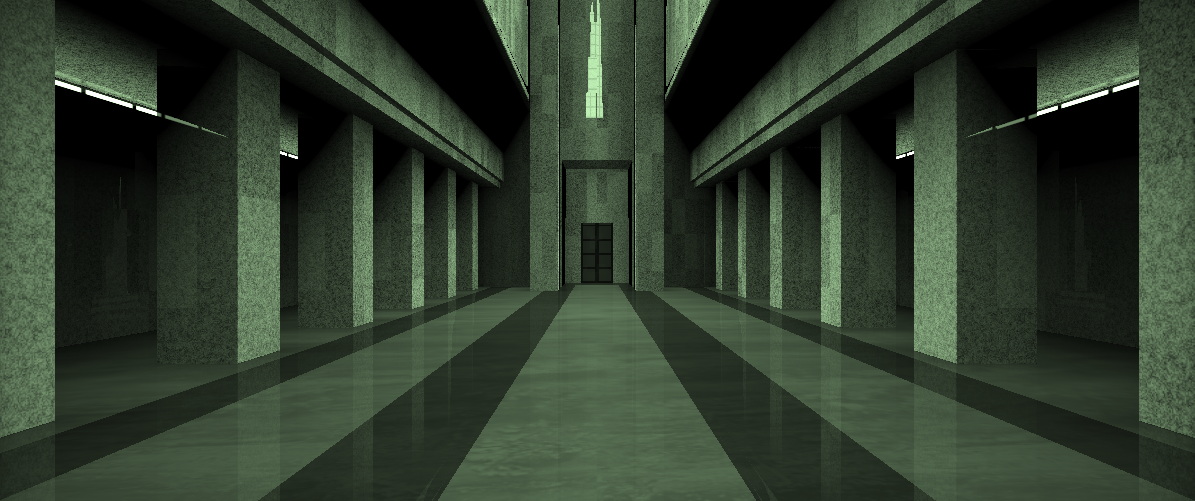

Begleiten Sie mich auf meinem Vortrag durch den Hilbert Tower. Die beschriebenen Ereignisse wurden zu meinem Schutz anonymisiert.

Begleiten Sie mich auf meinem Vortrag durch den Hilbert Tower. Die beschriebenen Ereignisse wurden zu meinem Schutz anonymisiert.

Doch vorher betritt ein anderer Akteur die Bühne.

Facebook Watch: The Wolf - Teil 1 - HP Studios

Eine Stelle, wo Präsenz bei dieser Veranstaltung mehr Emotion gebracht hat.

Lobby

Der Eingangsbereich strahlt unendliche Ruhe aus. Keine Spur von einem Wolf oder Schafen. Wir sehen uns den Etagenplan am Fahrstuhl an, denn ich nehme Sie auf ein paar Termine mit.

Stockwerke

∞. Stock: Infinity Pool .. .. 09-99. Stock: Weyland-Yutani Corporation 08. Stock: Twitter 07. Stock: Suchmaschinenanbieter shodan.io & dnsdumpster.com 06. Stock: Tier Mobility SE - Pascal Turbing 05. Stock: Ärztehaus General Hospital 04. Stock: Hilberts Hotel 03. Stock: Industrie und Handelskammer Hilbertsheim 02. Stock: Textilhandel Unbedarft 01. Stock: Planungsbüro Hoch&Tief 00. Lobby: Sie sind hier -01. UG: Umbrella Cooperation - Our Business is Life Itself

Die Liste ist endlos, packen wir's an und nehmen die Treppe, denn heute ist in der Technik der Wolf drin.

Die Liste ist endlos, packen wir's an und nehmen die Treppe, denn heute ist in der Technik der Wolf drin.

1. Stock

Planungsbüro Hoch&Tief

Meet Erika

Zeit für meinen erste Kundin: Ich treffe Erika Gabler, Sektretärin bei Hoch&Tief

Ein tolles Unternehmen mit unendlich viel Erfahrung, denn sie haben den Hilbert Tower mit geplant.

Bevor wir über den aktuellen Sicherheitsbericht des Unternehmens schauen, erinnere mich mit Erika an einen Vorfall, der uns seit Mitte 2016 begleitet.

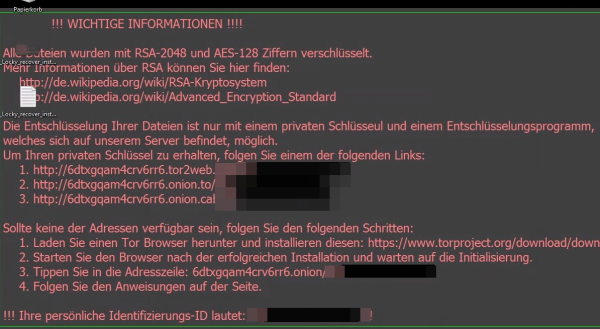

Locky stellt sich vor

Auf eine Stellenanzeige meldete sich ein vermeintlicher Bewerber mit einem ordentlichen Anschreiben und einer beigefügte Word Datei. Frau Gabler war damals bereits im achtsamen Umgang mit E-Mails geschult worden. Die in der betreffenden E-Mail gemachten Aussagen waren jedoch stimmig und passten auch auf die Anforderungen in der Stellenanzeige. Also wurde der vermeintliche Anhang geöffnet.

Es passierte: nichts.

satware meets Loki

Freitag Mittag informiert uns Erika. Wir hatten zwar schon von dieser neuen Form von Erpressersoftware gehört, aber bis Mitte 2016 noch keinen Vorfall bei unseren Kunden.

Freitag Mittag informiert uns Erika. Wir hatten zwar schon von dieser neuen Form von Erpressersoftware gehört, aber bis Mitte 2016 noch keinen Vorfall bei unseren Kunden.

satware assemble

Die gesamte Anlage inklusive Server wurde umgehend heruntergefahren. Die Systeme wurden neu aufgesetzt und die Datensicherung vom Vortag eingespielt. Es gab bis dahin keinen Vorfall dieser Art bei der Hoch&Tief und meinem Team und mir wurde klar:

Das wird in Zukunft schwer in den Griff zu bekommen sein. Eine weitere Sache hämmert in meinem Kopf: Exfiltration.

"Komplexe Systeme lassen sich…" - Danke Wau, jetzt verstehen wir es auch.

6 years later

Hoch&Tief hat bisher allen weiteren Angriffen standgehalten, obwohl die Frequenz und Varianz der Versuche stetig zugenommen hat.

Vielleicht hat das mit Erika zu tun.Ihre Kolleg*innen wissen, was damals passiert ist.Bis heute plagen Erika Schuldgefühle, dass ausgerechnet sie damals auf den Anhang geklickt hat. Computer machen sie nervös. Erika trifft keine Schuld, das macht für sie die Sache nicht besser.Die anderen haben ja bisher noch keinen Vorfall ausgelöst.

Fazit

Ich mag Erika, weil sie sich sofort gemeldet hat.

Gemeinsam konnten wir Schlimmeres verhindern. Wir befinden uns aber seither 6 Jahre im Dauerlauf. Die Furcht vor dieser Form von Hackerangriff steckt bei allen Beteiligten tief.

Ich erzähle ihr nichts von dem Wolf oder komplexen Systemen, denn wir müssen weiter, nächster Stock. Anruf eines Kunden, o-Ton: die IT-Fuzzies haben was verbockt.

2. Stock

Textilhandel Unbedarft

Etwas außer Atem und noch in Gedanken treffe ich auf Max Mustermann, den Geschäftsführer eines großen Textilhandels.

Der Vorwurf

Sehr aufgebracht berichtet Herr Mustermann diesen Sachverhalt

- Assistentin hat fahrlässig auf eine angeblich von ihm stammende E-Mail reagiert

- Eine Überweisung an Kriminelle wurde getätigt

- 150.000€ Anzahlung für Textilien sind weg

- doofe Assistentin

- Mail Server von uns, daher Vermutung satware wurde gehackt

- Haftung?

Die Analyse

Bei jedem Incident habe ich ❤️rasen bei der Analyse

- Prüfung unseres RZ-Providers - keine Anzeichen

- Interne Prüfung, ob andere Konten oder gar satware Kunden betroffen sind, negativ

- OK, ❤️schlag wird ruhiger

- Prüfung des Mailkontos mm@unbedarft.com

- 5,8GB Speicher belegt

- Letzte Änderung des Kennworts: 1.7.2013

Kundendialog

zu Hause auf dem Laptop, auf dem Handy, in der Firma

Im Urlaub, habe aber gearbeitet, mache ich im Gegensatz zu meiner faulen Assistentin immer

Unnötig, habe einen Virenschutz, bin ja nicht blöd, bestimmt wurden sie gehackt.

Interne Untersuchung

- Mailheader Überprüfung: Fake Mail kam über das echte Konto von Herrn Mustermann

- Mail wurde über eine IP Adresse sehr nahe am Urlaubsort von Herrn Mustermann versendet

- Nach Änderung des Mailpasswortes viele Anmeldeversuche mit Passwortfehler

Vermutung

Der Angreifer verfügt bereits längere Zeit auf vollen Zugriff auf alle Mails. Damit konnte eine passende Strategie vorbereitet werden und so im richtigen Moment die passende E-Mail versendet werden.

Herr Mustermann hält diese Ausführung für unglaubwürdig.

Begründung

Die falsche Mail wurde im Ton von Herrn Mustermann verfasst (waren ja genug Beispiele in seinem Mailausgang). Es wurde gezielt ein Konto im Zielland des Geschäftspartners gewählt. Der Zeitpunkt war gut, kurz vor Arbeitsende und mit ein paar Drohungen, wie sie die Assistentin leider von Herrn Mustermann gewohnt ist.

Jetzt muss ich noch eine Stellungnahme schreiben, da ja noch immer der Verdacht auf meinem Unternehmen liegt.

Fazit

Schlechtes Leadership führt zu fahrlässigem Arbeiten und unsicheren Mitmenschen. Zwischen all dem Spam und unwichtigen Nachrichten werden Anweisungen von Führungspersonen verschickt und es wird sofortige Erledigung gefordert. Menschen werden wenig wertgeschätzt, auch ich fühle mich in diesen Situationen nicht als kompetent angesehen.

Ist das denn möglich?

In diesem Beispiel wurde sehr viel Aufwand für einen Hack getrieben. Da fragen Sie sich, ob sowas überhaupt passieren kann. Die Namen sind geändert, passiert ist es so zumindest einmal, wo ich involviert war. Und finde den Aufwand für 150.000€ sogar sehr gering.

Die Folgeschäden durch den immensen Druck auf die Psyche aller Beteiligten sind hoch.

Das war jetzt für mich doch sehr aufreibend, meine Motiviation sinkt aber hey, Treppen halten fit.

3. Stock

Langsam kommt das ❤️ in Schwung. Hier sind auch die Menschen nett. Noch.

IHK Hilbertsheim

In diesem Stock mache ich nur halt, weil nach einem Hackerangriff hier das gesamte IT-System zur Sicherheit heruntergefahren wurde.

Unsere Büroleitung hat mich gebeten, ein paar Ausdrucke abzugeben.

Dabei wird mir mal wieder bewusst, ein Hackerangriff erst einen direkt und dann viele weitere.

Es trifft zentralisierte Systeme

Mein Auszubildender hat Glück, zumindest sein Berichtsheft kann er weiter in unserem Wiki System führen. Die digital online bei der IHK geführten Hefte müssen dann wohl nachgetragen werden.

Mehr Arbeit für die Ausbilder, deren Betriebe und am Ende kein guter Ruf für die eigentlich so sinvolle Digitalisierung.

Abschied und Ausblick

Ich komme nachher nochmal in einem anderen Stockwerk auf die IHK zurück, daher verabschiede mich von den Betroffenen, die ich persönlich sehr schätze.

Der Aufzug wird noch fleissig benutzt. Sollen wir vielleicht auch?

Nein, Treppen sind gesünder und heute auch sicherer.

4. Stock

Der Tag kostet Kraft, etwas Ruhe wäre jetzt gut.

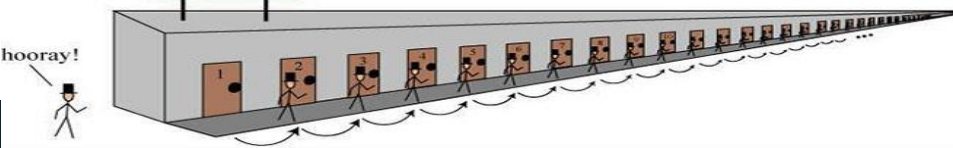

Hilberts Hotel

Hilberts Hotel ist toll. Ich freue mich auf eine Pause. Immer ist ein Zimmer frei und das Personal ist unendlich freundlich.

Zimmer frei!

Das Hotel ist wie immer ausgebucht, was bei unendlich vielen Zimmern kein Problem ist.

Über das interne Nachrichtensystem kann jeder Gast gebeten werden, eine Zimmernummer weiter zu rücken.

Da hier alle unendlich freundlich sind und das nächste Zimmer immer schöner als der Vorgänger ist, machen immer alle Gäste mit.

Heute ist der Wolf drin

Heute ist alles anders. Das Hotel hatte Besuch vom Bösen Wolf.

Kein IT System funktioniert, keine Nachrichten, keine Buchungen. Das normalerweise nette Personal ist hektisch und aktiviert ein endlose Anzahl an Technikern.

Informationschaos

Alles ist kaputt, einzig das Gäste-Wlan funktioniert. Mit gelegentlichen Aussetzern. Ob ich was sagen soll?

Besser nicht, hier ist unendlich viel zu tun und ich habe einen Vortrag zu halten.

Langsam bin ich erschöpft. Auch als eigentlich Unbeteiligter habe ich an den Cyberangriffen immer einen Teil zu tragen. Mir ist etwas unwohl, gut dass im Tower jede Lösung nur ein paar Stockwerke von einem Problem entfernt ist.

5. Stock

Der Aufstieg fällt mir schwer, Druckgefühl im Brustraum begleitet von Angstgefühlen.

Ärztehaus General Hospital

Geschafft. Unverkennbar durch die General Hospital Statue am Eingang, ist dieses Ärztehaus weit über die Stadtgrenzen bekannt. Die Ärzte hier hätten selbst Siegfried nach seiner kleinen Auseinandersetzung mit Hagen wieder zusammengeflickt. Heute ist alles anders. Das Ärztehaus setzt auf moderne Prozesse, Bildgebende Systeme sind vollständig vernetzt und alle Kartenlesegeräte arbeiten über die Telematikinfrastruktur.

Nichts geht mehr

Wie auch immer, erst haben die Drucker gesponnen, dann die Kartenleser und aktuell sind die Patientendaten nicht aufrufbar.

Die Schlange ist lang, ich werde aber zumindest untersucht. Eigentlich müsste ein EKG gemacht werden- aber das geht nicht, dieses Ärztehaus ist soeben kolabiert. Der Arzt meint, ich sollte mich ausruhen. Könnte auch nur Streß sein. Im Hotel ausspannen?

6. Stock

Zeit für einen Freund.

Pascal Turbing

Hat als Student mal bei mir gearbeitet und an dieser Hochschule studiert.

Hat schon viele IT Systeme kaputt gemacht. Ist aber einer von den Guten.

PRISM & Co. - Selbstverteidigung für Nerds

Let's encrypt

Videobeitrag: Geschichten aus der Gruft

7. Stock

Suchmaschinen helfen uns, eigene Schwachstellen zu finden. Oder anderen, uns zu finden.

shodan.io

- shodan ist eine Suchmaschine für das Internet der Dinge

- Alles was am Internet hängt von außen Erreichbar ist, wird erfasst

- 69$/Monat für eine Millionen Ergebnisse pro Monat

- Schauen wir mal rein: https://2000.shodan.io

dnsdumpster.com

- KOSTENLOSES Domain-Recherche-Tool

- Ermittelt Hosts zu einer Domain

- Host: ihk.de

Teil von hackertarget.com bietet gehostete Schwachstellenscanner und liefert von der Erkennung von Angriffsflächen bis zur Identifizierung von Schwachstellen, umsetzbare Netzwerkinformationen für IT-Sicherheitspersonal.

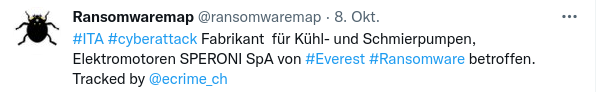

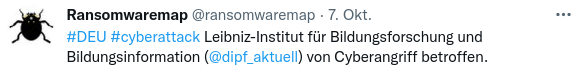

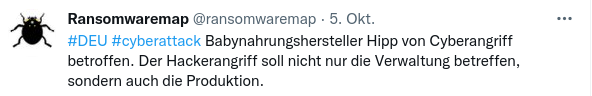

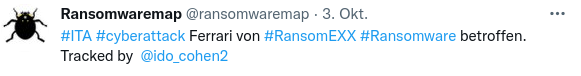

8. Stock

Twitter. Schnell.

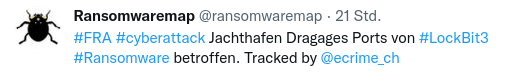

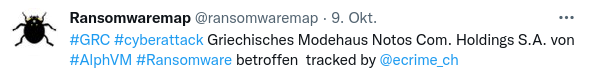

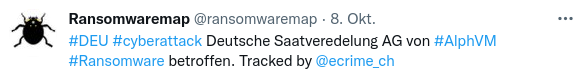

@ransomwaremap

Sammelt Reports zu #Phishing, #Ransomware und #Cyberangriffen für ein situatives CyberAwareness Bild. Danke DeepL - Du bist mir eine der liebsten KIs Made in Köln

Stop

Es reicht, ich bin am Ende. Gehen wir eine Runde schwimmen.

Ausblick

Den Wolf werden wir nicht mehr los. Wir können uns aber gegenseitig helfen, Resilienz gegen Angriffe zu entwickeln.

Nur Gemeinsam haben wir alle Möglichkeiten, eine Attacke zu überstehen.

Inspiration 1/∞

- Speaker Bild: Achim Wolff https://satware.com/AW

- Boulder Dash: https://www.c64-wiki.de/wiki/Boulder_Dash

- Hacker II: https://www.youtube.com/watch?v=mOgkET76VTE

Inspiration 2/∞

- Regi-Shoes Eingang: https://web.archive.org/web/20010702090211/http://www.regi-shoes.de/

- Party-Worms: Jürgen, Rouven, Mike, Alex uvm.

- The Wolf: Sehr gut, aber zu lang für diesen Talk: https://www.youtube.com/watch?v=2HRzaNc_Ia4

- Matrix Lobby: https://www.shadertoy.com/view/MtsXzf

- Escher Treppen: https://www.moillusions.com/ascending-staircase-animation/

Inspiration 3/∞

- Erika Gabler: https://de.wikipedia.org/wiki/Mustermann

- Locky Message: https://de.wikipedia.org/wiki/Locky

- Iron Man & Loki: https://imgflip.com/memegenerator/135079692/Loki--Iron-Man

- Hilberts Hotel visual: https://lsgm.uni-leipzig.de/lsgm/Seminar/Winterschule-20/Infinity_neutral.pdf

- I see dead people meme: https://twitter.com/tryon_software/status/1313160676232359938

Inspiration 4/∞

- How is it going 1/∞ & 2/∞: https://twitter.com/ransomwaremap

- Midjourney AI https://discord.com/invite/midjourney

/imagine an infinity pool on a rooftop. there is an open elevator at the side of the pool. far in the distance you see the wormser dom cathedral.

Sollte eine Quelle aus dem Talk oben nicht aufgeführt sein, bitte melden.